Veremos en este articulo los principales métodos de mantener protegida una instalación informática, abarcando tanto técnicas activas (prevención) como pasivas (minimizar los daños), físicas (hardware) y lógicas (software). Aunque el principal punto a controlar es el usuario, a través del cual se producen la mayor parte de los fallos posibles.

Antivirus

Un Antivirus es un programa informático específicamente diseñado para detectar, bloquear y eliminar códigos maliciosos. Pretende ser un escudo de defensa en tiempo real para evitar ejecuciones de archivos o accesos a web maliciosas. Existen versiones de pago y gratuitas. Tienen una base de datos de virus que hay que mantenerla actualizada.

Algunas variantes actuales que podemos encontrar son:

- Antivirus de escritorio: Instalado como una aplicación, permite el control antivirus en tiempo real o del sistema de archivos.

- Antivirus en línea: Aplicaciones web que permiten mediante instalación de plugins analizar nuestro sistema de archivos.

- Análisis de ficheros en línea: Comprobar si algún fichero sospechoso contiene o no algún tipo de código malicioso.

- Antivirus portable: No requiere instalación en nuestro sistema y consume una pequeña cantidad de recursos.

- Antivirus Live: Arrancable y ejecutable desde una unidad extraíble USB, CD, DVD. Permite analizar nuestro disco duro en caso de no poder arrancar nuestro sistema operativo tras quedar inutilizable.

Cuando un antivirus detecta un virus puede hacer dos cosas con el archivo:

- Borrar el archivo

- Poner el archivo en cuarentena: eliminar el archivo de su localización original, y lo convierte en un archivo que no puede ejecutarse como programa, y a su vez lo esconde en una carpeta oculta que no puede ser vista ni accedida.

- Enviar al fabricante del antivirus una muestra del virus para su análisis y descubrir nuevas variantes

- Antivirus,

- Anti-spyware. Herramientas de escritorio y en línea, que analizan nuestras conexiones de red, en busca de conexiones no autorizadas.

- Firewall

- Gestor de contraseñas

- Antirootkit

- Antiphishing, etc.

Control de acceso lógico

Es la principal defensa de los sistemas, permiten prevenir el acceso a personas no autorizadas y al ingreso de la información de los mismos.

Se pueden implementar directamente en la BIOS, en el sistema operativo, sobre los sistemas de aplicación, en un paquete específico de seguridad y en cualquier otra aplicación.

Se emplean 2 procesos para la tarea de controlar el acceso:

- Identificación: Cuando el usuario se da a conocer al sistema

- Autenticación: La verificación del sistema a la identificación del usuario

Existen 4 tipos que permitan realizar la autenticación de la identificación del usuario, las cuales pueden ser utilizadas:

- Algo que el usuario solamente conozca (una clave, un pin…)

- Algo que la persona posee (tarjeta...)

- Algo que el individuo es (huella digital, voz…)

- Algo que el individuo es capaz de hacer (patrones de escritura)

Los sistemas de control de acceso protegidos con contraseña, suelen ser un punto crítico de la seguridad y por ello suelen recibir distintos tipos de ataques, los más comunes:

- Ataque de fuerza bruta: Se intenta obtener la clave realizando todas las combinaciones posibles hasta encontrar la correcta, es aún más sencillo si la clave es corta.

- Ataque de diccionario: Obtienen la clave probando todas las palabras del diccionario o palabras comunes del usuario (nombres de familiares, mascotas…)

Una forma sencilla de evitar este tipo de ataques se establece un número máximo de tentativas, de esta manera se bloquea el sistema automáticamente después de exceder este número máximo.

La seguridad se basa en gran medida en la efectiva administración de los permisos de acceso a los recursos informáticos.

- Roles: En este caso los derechos de acceso y políticas de seguridad, pueden agruparse de acuerdo con el rol de los usuarios. Pueden controlarse a tares de la función, perfil o rol del usuario que requiere dicho acceso.

- Limitaciones a los servicios: Se refieren a las restricciones que dependen de parámetros propios de la utilización de la aplicación o preestablecidos por el administrador del sistema. Ej: prohibir el acceso a youtube o facebook

- Modalidad de acceso: Se refiere al modo de acceso que se le permite al usuario los recursos y la información. Ejemplo: lectura, escritura, ejecución, borrado, todas las anteriores.

- Ubicación y horario: Permite limitar el acceso de los usuarios a determinadas horas del día o a determinados días de la semana.

- Administración: Ya planteado los controles de accesos se deben tener una excelente administración de los mismos, involucrando la implementación, seguimientos, pruebas y modificaciones sobre los accesos de los usuarios al sistema. También requiere determinar cuál será el nivel de seguridad en los datos, se debe clasificar la información para los diferentes usuarios que accederán al sistema los cuales requieren también distintas medidas y niveles de seguridad.

- Administración del personal y usuarios

Biometría

Estudio para el reconocimiento inequívoco de personas basado en uno o más rasgos físicos intrínsecos con el fin de autentificar la identidad del usuario

- Reconocimiento de la Huella dactilar

- Métricas de la mano

- Reconocimiento del iris o Retina

- Reconocimiento facial

- Reconocimiento de voz

- Reconocimiento de la forma de la Palma de la mano

- Reconocimiento Dinámica de Firma

Electricidad

Quizás los problemas derivados del entorno de trabajo más frecuentes son los relacionados con el sistema eléctrico que alimenta nuestros equipos; cortocircuitos, picos de tensión, cortes de flujo...

Para corregir los problemas con las subidas de tensión podremos instalar tomas de tierra o filtros reguladores de tensión.

Para los cortes podemos emplear Sistemas de Alimentación Ininterrumpida (SAI), que además de proteger ante cortes mantienen el flujo de corriente constante, evitando las subidas y bajadas de tensión. Estos equipos disponen de baterías que permiten mantener varios minutos los aparatos conectados a ellos, permitiendo que los sistemas se apaguen de forma ordenada (generalmente disponen de algún mecanismo para comunicarse con los servidores y avisarlos de que ha caído la línea o de que se ha restaurado después de una caída).

En instalaciones importantes (ej: hospitales) puede incluso contratarse una línea de respaldo o generadores de emergencia

Por último, indicar que además de los problemas del sistema eléctrico también debemos preocuparnos de la corriente estática, que puede dañar los equipos. Para evitar problemas se pueden emplear espráis antiestáticos o ionizadores y tener cuidado de no tocar componentes metálicos, evitar que el ambiente esté excesivamente seco, etc.

Discos Duros

Los datos se almacenan en el disco duro del ordenador, el cual es un elemento susceptible de fallar por diversas causas (avería mecánica, fallo de alimentación, virus…) perdiendo los datos. Por ello es importante tomar medidas para minimizar el riesgo derivado de su uso.

- Particiones. De uso habitual en pequeños sistemas, consiste en la división por medios lógicos del espacio físico del disco duro en varias partes independientes, usando cada una de ellas para una función diferente. Suele ser habitual dedicar una partición al software: Sistema operativo y programas y otra independiente a los datos, de forma que en caso de avería lógica (corrupción del sistema operativo que imposibilita su uso), se puede formatear la partición de software para reinstalar el sistema operativo sin perder los almacenados en la partición de datos.

- RAID (del inglés Redundant Array of Independent Disks), traducido como «conjunto redundante de discos Independientes», que es un sistema de almacenamiento de datos en tiempo real que utiliza múltiples unidades de almacenamiento de datos (discos duros o SSD) entre los que se distribuyen o replican los datos.

En el nivel más simple, un RAID combina varios discos duros en una sola unidad lógica. Así, en lugar de ver varios discos duros diferentes, el sistema operativo ve uno solo. Ante el fallo de cualquiera de los discos que forman parte del RAID, el sistema es capaz de regenerar la información a partir de los datos guardados en los discos que aun funcionan.

Copias de seguridad

Una "copia de seguridad", "copia de respaldo" o también llamado "backup" es una copia de los datos originales que se realiza con el fin de disponer de un medio para recuperarlos en caso de su pérdida.

Las copias de seguridad son útiles ante distintos eventos y usos: recuperar los sistemas informáticos y los datos de una catástrofe informática, natural o ataque; restaurar una pequeña cantidad de archivos que pueden haberse eliminado accidentalmente, corrompido, infectado por un virus informático u otras causas; guardar información histórica de forma más económica que los discos duros y además permitiendo el traslado a ubicaciones distintas de la de los datos originales; etc.

Existen distintos tipos de “copias de seguridad”:

- Backup completa: Es una copia de todos los archivos seleccionados.

- Backup incremental: Es una copia de los archivos que han variado desde la última backup, ya fuera completa o incremental.

- Backup diferencial: Es una copia de los archivos que han variado desde la última backup completa.

El proceso de copia de seguridad se complementa con otro conocido como restauración de los datos, que es la acción de leer y grabar en la ubicación original u otra alternativa los datos requeridos.

La pérdida de datos es muy común, el 66% de los usuarios de Internet han sufrido una seria pérdida de datos en algún momento.

También es muy común escuchar el término imagen relacionado con las copias de seguridad y las pérdidas de datos. Una imagen, no es más que un archivo que contiene una copia idéntica de todo un sistema de archivos. En general, las imágenes se realizan con el objetivo de crear copias de seguridad, pero más que nada se emplean en la clonación de datos.

Así, si necesitamos realizar una copia exacta de todos los datos de un disco duro hacia otro, haremos una imagen del primero y la volcaremos en el segundo. Esto nos ahorra tiempo a la hora de configurar ordenadores, o en el caso de querer recuperar o restaurar el sistema tal y como estaba después de un ataque de software malicioso como el que conoceremos en el siguiente apartado.

Es necesario establecer una política adecuada de copias de seguridad periódicas en cualquier organización.

Al igual que sucede con el resto de equipos y sistemas, los medios donde residen estas copias tendrán que estar protegidos físicamente. De hecho, quizás deberíamos de emplear medidas más fuertes, ya que en realidad es fácil que en una sola cinta haya copias de la información contenida en varios servidores.

Lo primero que debemos pensar es dónde se almacenan los dispositivos donde se realizan las copias. Un error muy habitual es almacenarlos en lugares muy cercanos a la sala de operaciones, cuando no en la misma sala; esto, que en principio puede parecer correcto (y cómodo si necesitamos restaurar unos archivos) puede convertirse en un problema serio si se produce cualquier tipo de desastre (como p. ej. un incendio). Hay que pensar que en general el hardware se puede volver a comprar, pero una pérdida de información puede ser irreemplazable.

Así pues, lo más recomendable es guardar las copias en una zona alejada de la sala de operaciones; lo que se suele recomendar es disponer de varios niveles de copia, una que se almacena en una caja de seguridad en un lugar alejado y que se renueva con una periodicidad alta y otras de uso frecuente que se almacenan en lugares más próximos (aunque a poder ser lejos de la sala donde se encuentran los equipos copiados).

Para proteger más aun la información copiada se pueden emplear mecanismos de cifrado, de modo que la copia que guardamos no sirva de nada si no disponemos de la clave para recuperar los datos almacenados.

Actualizaciones

Es recomendable mantener actualizado el sistema operativo y las aplicaciones instaladas en el ordenador. Los sistemas operativos y las aplicaciones presentan fallos y errores que pueden aprovechar algunos usuarios con fines maliciosos.

Las actualizaciones sirven para solucionar fallos y agregar nuevas funcionalidades. Por ello estar al día con las actualizaciones de seguridad más importantes ayudará a prevenir ataques maliciosos.

El cortafuegos o firewall

Un cortafuegos o firewall es un sistema de defensa que controla y filtra el tráfico de entrada y salida a una red.

El cortafuegos es la primera línea de defensa ante un ataque a tu red desde Internet y debe ser capaz de repeler un acceso no autorizado antes de que el atacante pueda llegar a tu red local o a tu ordenador y, al mismo tiempo, permitir el normal intercambio de datos entre tu ordenador y servicios verificados de internet.

El nombre de cortafuegos o firewall se le aplicó a este componente informático por su similitud con el concepto de la defensa, contención y aislamiento de zonas que proporcionan estas medidas de seguridad contra los incendios. En este caso, el “fuego” del que debes proteger a tu ordenador es el de los ataques que pudieran producirse (que de hecho se producen) desde Internet.

Existen dos tipos de cortafuegos: Cortafuegos por hardware y cortafuegos por software.

- Los cortafuegos por hardware son unos dispositivos que se añaden a la red local y se sitúan entre el punto de acceso a Internet y el switch que distribuirá el tráfico de la red al resto de equipos conectados. Estos dispositivos analizan y filtran todo el tráfico que entra y sale de tu red y bloquea aquellos elementos que no cumplen con las reglas de seguridad establecidas por el administrador.

- El cortafuegos por software es una aplicación que se instala en el ordenador y que se realiza la misma tarea que el cortafuegos por hardware. Es decir: analizar y filtrar todos los elementos que salen o entran en tu ordenador para bloquear los que no cumplen con las reglas de seguridad establecidas.

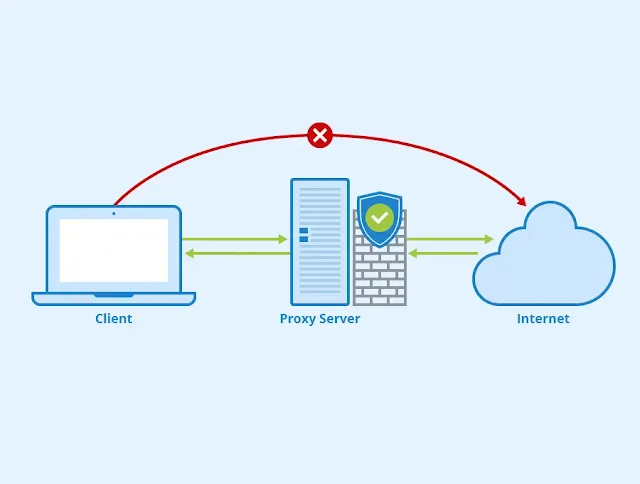

Servidor proxy

Un servidor proxy es un servidor que actúa como intermediario entre un cliente y un servidor web para que la empresa pueda garantizar el servicio de seguridad, control administrativo y almacenamiento en caché. Mediante el uso del servidor proxy puede ocultar y hacer que su identificación de red sea anónima ocultando su dirección IP.

Esta situación estratégica de punto intermedio le permite al proxy ofrecer diversas funcionalidades:

- Caché web

- Control de acceso

- Registro del tráfico

- Restricción a determinados tipos de tráfico, mejora de rendimiento

- Anonimato de la comunicación

No hay comentarios:

Publicar un comentario